/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

侵入了Windows的勒索病毒再次攻入了另一个系统。永恒之蓝的linux版也出现了,这个漏洞来自于samba,并且linux相对Windows更难容易被攻击,还没有被感染的系统快来预备一个防御工具。

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

WannaCry勒索软件在将受害者电脑上的文件加密之后,要求受害者支付等价于300美元的比特币赎金,只有支付了赎金才能予以恢复。而近日,Symantec安全响应中心发布推特称:

WannaCry具备给每个用户分配唯一的比特币地址的代码,但出现了竞争条件漏洞问题(硬编码的比特币地址)。

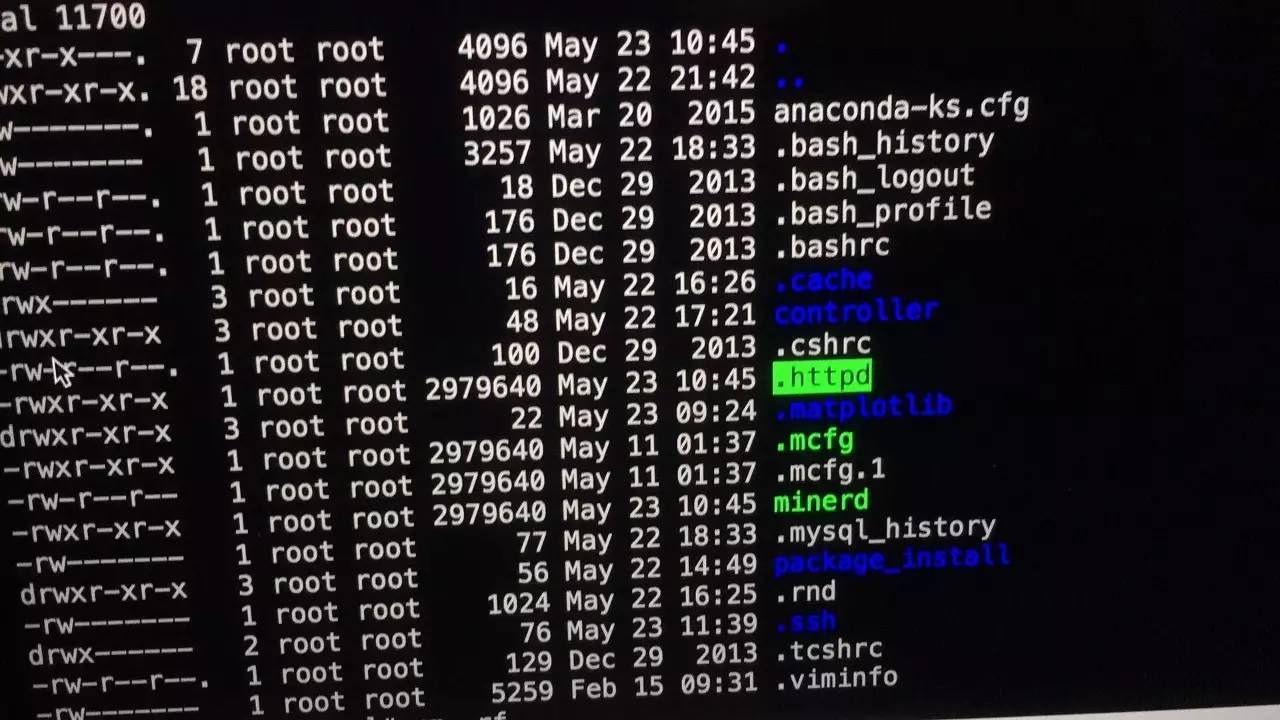

360方面介绍,与Windows版的“永恒之蓝”相比,Samba漏洞相对比较简单、更容易被攻击,而且同样威力巨大,可以远程执行任意代码。其漏洞攻击工具也已在网上公开,很可能被不法分子恶意利用。

对普通个人用户来说,Samba漏洞会对各种常用的智能硬件造成严重威胁。例如,全球流行的路由器开源固件OpenWrt就受到Samba漏洞影响,可能导致路由器被黑客控制,劫持或监听网络流量,甚至给上网设备植入木马。此外,包括智能电视等设备中,Samba文件共享也是常用的服务。

针对各类智能硬件用户,建议用户及时关闭路由器、智能电视等设备的Samba文件共享服务,等待固件进行安全更新后再开启Samba。

如官方所描述,该漏洞只需要通过一个可写入的Samba用户权限就可以提权到samba所在服务器的root权限(samba默认是root用户执行的)。

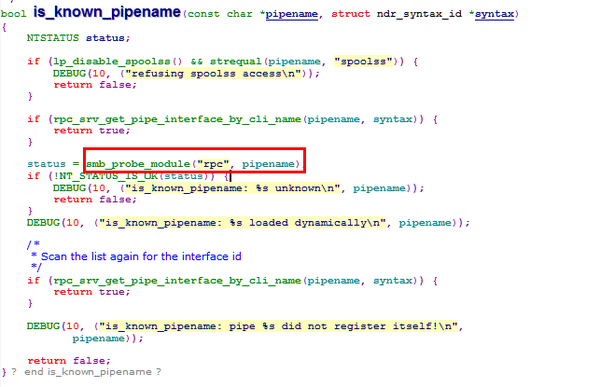

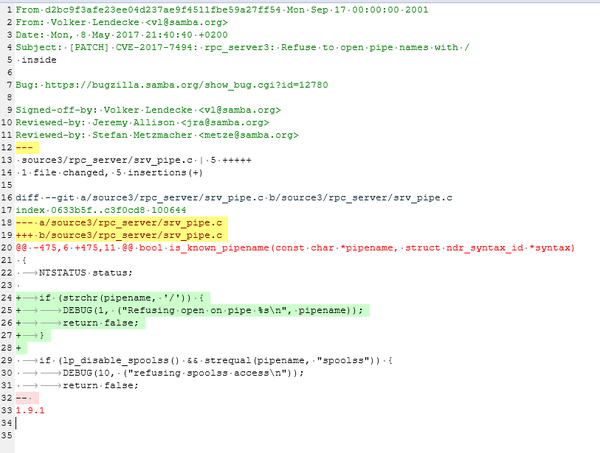

从Patch来看的话,is_known_pipename函数的pipename中存在路径符号会有问题:

再延伸下smb_probe_module函数中就会形成公告里说的加载攻击者上传的dll来任意执行代码了: