/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

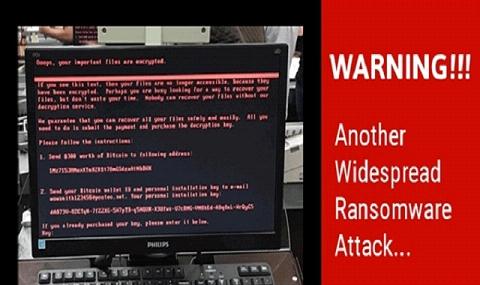

新勒索病毒变种Petya防御补丁下载,新变异病毒(Petya)不仅对文件进行加密,而且直接将整个硬盘加密、锁死,在出现以下界面并瘫痪后,其同时自动向局域网内部的其它服务器及终端进行传播,快来下载查杀吧!

本次攻击利用了微软Windows系统的两个新漏洞“CVE-2017-8543、CVE-2017-8464”,该病毒利用以下方式来攻击并加密被攻击对象系统中的文件:

1.利用Window Search(Windows Search的功能是为我们电脑中的文件、电子邮件和其他内容提供内容索引、属性缓存和搜索结果,默认的服务状态是处于开启的状态)漏洞来提高权限并远程执行加密命令,从而达到对全盘文件进行加密的结果;

2.自动创建Windows快捷方式LNK(.lnk),通过LNK来提高权限,并对文件进行加密。

在加密过程中,全程都没有任何弹框提示就直接加密文件或导致电脑蓝屏(这是与5.12勒索病毒软件不同的其中一个特点)。

目前优先处理步骤如下:

1、补丁修复

2、添加邮件网关黑名单

3、杀毒软件升级及监控

4、提升用户信息安全意识度

1.补丁修复:

目前微软已发出补丁,下载地址如下:

https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms

具体操作指南:

先打开https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms,会看到CVE-2017-8543、CVE-2017-8464,找到相应版本的补丁进行下载(目前XP、Window2003不受影响),并执行相应主机及个人电脑的补丁升级。

2.添加邮件网关文件黑名单

在原有的黑名单上,增加如下后缀:

.lnk

.link

3.杀毒软件升级及监控

3.1.病毒库升级及推送至所有服务器及主机;

3.2.杀毒软件控制台监控:

查看杀毒软件控制台查看报警信息,如是否有入侵事件,如针对SMB攻击(如SMB BoublePulsar ping、溢出攻击),对已感染的进行处理;

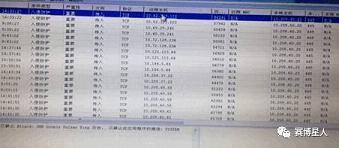

注:下面为某客户受到攻击时的异常事件日志信息,仅供参考:

本次新勒索病毒变种,虽然是利了微软Windows系统的新系统漏洞,但其感染源头依然是通过电子邮件向用户发送勒索病毒文件的形式(或者是用户主动下载带病毒的软件并打开),所以提升用户信息安全意识度是关键的应对措施之一。

用户下载文件包中如发现包含有异常的附件(本次是.lnk/.link的文件),则必须注意该附件的安全,在无法确定其安全性的前提下,提醒用户不要打开。

建议进一步加强对高管及用户的信息安全意识度宣贯,并且需要结合最新的信息安全趋势或者热点问题进行不同主题的宣贯,而且要持之以恒。